|

||||

|

|

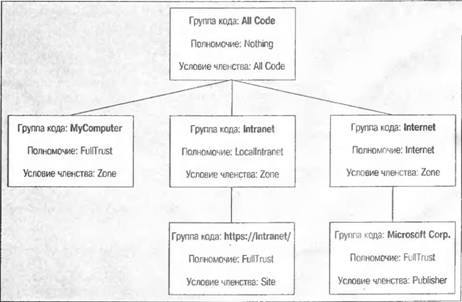

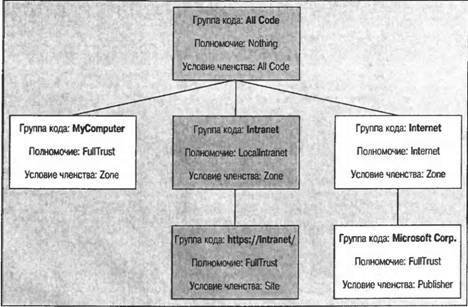

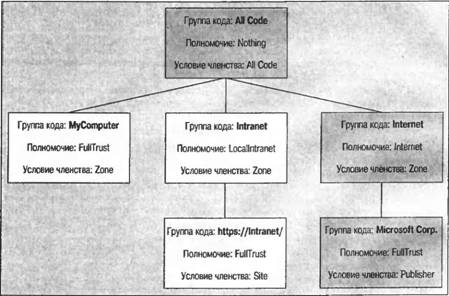

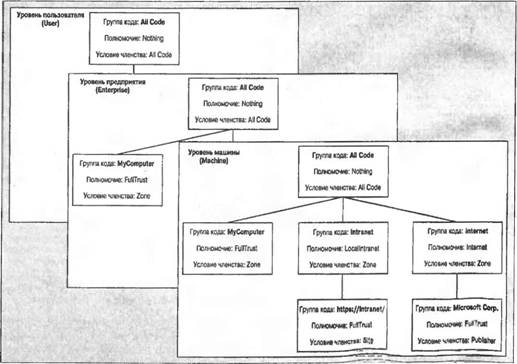

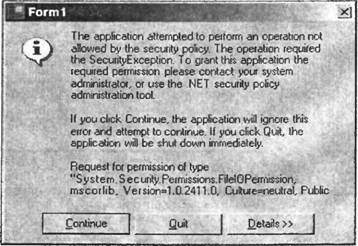

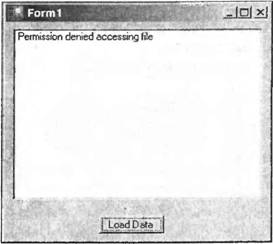

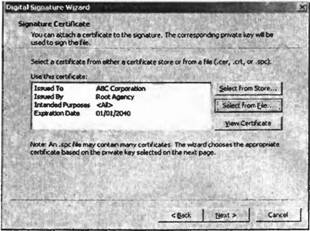

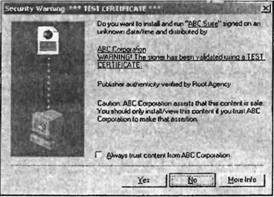

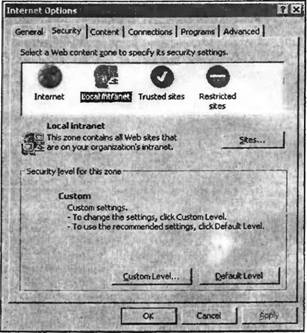

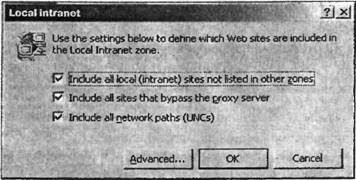

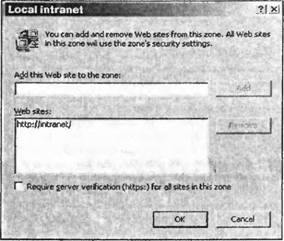

Глава 25Система безопасности .NET Вы садите за компьютером и работаете с приложением. За сценой приложение реагирует на тот факт, что вы пытаетесь использовать свойство, для которого у приложения нет подходящего модуля. Оно соединяется с Интернетом, загружает модуль в глобальный кэш сборок и начинает выполнение, и все это происходит без взаимодействия с пользователем. Этот вид неявного обновления станет нормой в недалеком будущем, но очевидно, что здесь существуют проблемы, связанные с безопасностью так называемого мобильного кода. Какие имеются доказательства, что загруженный код надежен? Как узнать, что был получен именно тот модуль, который был запрошен? Что неявно делает CLR, чтобы гарантировать, например, что элемент управления на сайте Web не читает нашу почту? Платформа .NET реализует политику системы безопасности в сборках. Она использует информацию о сборках, например, откуда они и кем опубликованы, чтобы разделить их на группы кодов с общими характеристиками. Например, весь код из локальной интранет помещается в единую группу. Он использует политику безопасности (обычно определяемую системным администратором с помощью утилиты caspol.exe или ММС) для назначения привилегий. Политика безопасности .NET в сборках позволяет убедиться, что сборка исходит от того, кто ее опубликовал, и распределена между группами с одинаковыми характеристиками. Что необходимо сделать, чтобы инициировать систему безопасности для машины или для определенного приложения? Ничего — весь код автоматически выполняется в контексте безопасности CLR, хотя и возможно отключение системы безопасности по какой-либо причине. В дополнение к уверенности в том, что выполняемый код надежен, также важно знать, что мы предоставляем пользователю приложения доступ к требуемым ему свойствам, но не более того. В эффективном управлении пользователями и их ролями может помочь система безопасности .NET на основе ролей. В этой главе мы обсудим свойства управления безопасностью, доступные в .NET, включая защиту от злонамеренного кода, администрирование политиками безопасности и программный доступ к подсистеме безопасности. Мы также рассмотрим развертывание системы безопасности приложений .NET в коротких примерах приложений, которые закрепят концепции этой главы. Система безопасности доступа к кодуСистема безопасности доступа к коду является свойством .NET, которое управляет кодом в зависимости от нашего уровня доверия ему. Если система CLR достаточно доверяет коду, она начнет его выполнение. Однако в зависимости от полномочий, предоставленных сборкой, это может происходить в ограниченной среде. Если код недостаточно надежен для выполнения, или если он реализуется, но затем пытается выполнить действие, для которого не имеет соответствующих прав, порождается исключение безопасности (типа SecurityExceptionили его подкласса). Система безопасности доступа к коду означает, что можно остановить выполнение злонамеренного кода или позволить коду выполняться в защищенной среде, где он не принесет никакого вреда. Например, если пользователь пытается выполнить приложение, в котором помещен код, загруженный из Интернета, то используемая по умолчанию политика безопасности инициирует исключение и приложение невозможно будет запустить. Аналогичным образом, пользователь, работающий с приложением с сетевого диска, может начать его выполнение, но если приложение попытается обратиться к файлу на локальном диске, возникнет исключение и в зависимости от обработки ошибок в приложении оно либо аккуратно обработается, либо будет завершено. Для большинства приложений система безопасности доступа к коду в .NET является существенным достоинством, но только одной из многих. Она предоставляет высокий уровень защиты от злонамеренного кода, но обычно нам не требуется в это вмешиваться. Особенно важно для нас, что одной из областей, в которую мы будем вовлечены, является управление политикой безопасности при конфигурации настольных компьютеров для надежного кода из приложения, поступившего от поставщиков программного обеспечения. Другой областью, где система безопасности доступа к коду наиболее важна, является создание приложения, включающего элемент, безопасность которого необходимо тщательно контролировать. Например, если существует база данных в организации, содержащая крайне важные данные, необходимо использовать систему безопасности доступа к коду, чтобы можно было определять, какому коду разрешается доступ к базе данных, а какой код не может получить к ней доступ. Важно понимать, что система безопасности доступа к коду предназначена для защиты ресурсов (локальных дисков, сети, интерфейса пользователя) от злонамеренного кода, но она не является инструментом для защиты программного обеспечения от пользователя. Для системы безопасности, связанной с пользователями, обычно используется встроенная в Windows 2000 подсистема безопасности пользователей или система безопасности .NET на основе ролей, которая будет рассмотрена позже. Система безопасности доступа к коду основывается на двух высокоуровневых концепциях: Code Groups (Группы кодов) и Permissions (Полномочия). □ Группы кодов (Code Groups) собирают вместе код, который имеет общие характеристики, хотя наиболее важным свойством является источник его происхождения. Например, группы кодов "Интернет" (источники кода из Интернета) и "интранет" (источники кода в LAN). Информация, используемая для помещения сборок в группы кода, называется свидетельством (evidance). Другое свидетельство, собираемое CLR, включает издателя кода, его устойчивое имя и (где применимо) URI, из которого он был загружен. Группы кода организуются в иерархию, и сборки почти всегда соответствуют нескольким группам кода. Группа кода в корне иерархии называется "All Code" и содержит все другие группы кода. Иерархия используется для определения, каким группам кода принадлежит сборка; если сборка не предоставляет свидетельство, которое соответствует определенной группе в дереве, не делается никаких попыток отнести ее к описанным ниже группам кода. □ Полномочия (Permissions), или права, являются действиями, которые разрешается выполнить каждой группе кода. Например, полномочия включают "возможность обратиться к интерфейсу пользователя" и "возможность обратиться к локальной памяти". Системный администратор обычно управляет полномочиями, и это можно делать на уровне предприятия, уровне машины и уровне пользователя. Виртуальная система выполнения внутри CLR загружает и реализует программы. Она предоставляет функции, необходимые для выполнения управляемого кода, и использует метаданные сборок для соединения в модули. Когда VES загружает сборку, она соответствует одной или нескольким группам кода. Каждой группе кода даются одно или несколько полномочий, которые определяют, какие действия могут делать сборки в этих группах кода. Например, если группе кода MyComputerприсвоено полномочие FileIOPermission, то это означает, что сборки локальной машины могут читать и записывать в локальную файловую систему. Группы кодаГруппы кода имеют требование записи, называемое условием членства (Membership Condition). Чтобы сборка была внесена в группу кода, она должна соответствовать условию членства группы. Условия членства выглядят как запись "сборка с сайта www.microsoft.com" или "Издателем этого программного обеспечения является Microsoft Corporation". Каждая группа кода имеет одно и только одно условие членства. Здесь представлены типы условий членства в группах кода, доступные в .NET: □ Zone (Зона) — регион, из которого происходит код. □ Site (Сайт) — сайт Web, из которого происходит код. □ Strong name (Строгое имя) — уникальное, проверяемое имя кода. Часто называется 'общим именем'. □ Publisher (Издатель) — издатель кода. □ URL — определенное расположение, из которого происходит код. □ Hash value (хэш-значение) — хэш-значение сборки. □ Skip verification (Контроль пропуска) — код, который запрашивает сборку, обходит проверки контроля кода. □ Application directory (Каталог приложения) — расположение сборки в приложении. □ All code (Весь код) — весь код удовлетворяет этому условию. □ Custom (Специальный) — определяемое пользователем условие. Первым типом условия членства в списке является условие Zone, оно наиболее часто используется. В зоне определяется регион происхождения фрагмента кода: MyComputer, Intranet, Trusted и Untrusted. Эти регионы управляются с помощью Security Options в Internet Explorer, об этом мы узнаем больше в последующем при рассмотрении управления политиками системы безопасности. Хотя настройки управляются с помощью Internet Explorer, они применимы ко всей машине. Ясно, что эти конфигурационные параметры недоступны в браузерах других компаний и, фактически, внутристраничные элементы управления, написанные с помощью .NET Framework, не будут работать в браузерах, отличных от Internet Explorer. Группы кодов организуются в иерархию с условием членства All Code в корне.  Можно видеть, что каждая группа кода имеет одно условие членства и обладает полномочиями, которые должны быть предоставлены группе кода. Мы рассмотрим полномочия более подробно позже. Отметим, что если сборка не соответствует условию членства в группе кода, CLR не пытается сопоставить ее с нижерасположенными группами кода. Caspol.exe — утилита политики системы безопасности доступа к кодуК утилите командной строки политики системы безопасности доступа к коду мы часто прибегаем в этой главе. Она позволяет просматривать и управлять политикой безопасности. Чтобы получить список ее параметров, введите следующую команду: caspol.exe .NET содержит также подключаемый модуль (snap-in) для управляющей консоли Microsoft, обеспечивающий регулирование системы безопасности доступа к коду. Однако ограничимся утилитой командной строки, в этом случае будет легче следовать приведенным примерам и можно создавать сценарии для изменения политики системы безопасности, очень полезные применительно к большому числу машин. Рассмотрим группы кода на машине с помощью утилиты caspol.exe. Вывод команды перечисляет иерархическую структуру групп кода, дающую описание каждой группы кода. Введите следующую команду: caspol.exe -listdescription Microsoft (R) .NET Framework CasPol 1.0.xxxx.xx Copyright (c) Microsoft Corp 1999-2001. All rights reserved. Security is ON Execution checking is ON Policy change prompt is ON Level = Machine Full Trust Assemblies: 1. All_Code: This code group grants no permissions and forms the root of the code group tree. 1.1. My_Computer_Zone: This code group grants full trust to all code originating on the local machine. 1.2. Local.Intranet_Zone: This code group grants the intranet permission set to code from the intranet zone. This permission set grants intranet code the right to use isolated storage, full UI access, some capability to do reflection and limited access to environment variables. 1.2.1. Intranet_Same_Site_Access: All intranet Code gets the right to connect back to the site of its origine. 1.2.2. Intranet_Same_Directory_Access: All intranet code gets the right to read from its install directory. 1.3. Internet_Zone: This code group grants code from the Internet zone the Internet permission set. This permission set grants Internet code the right the use isolated storage an a limited UI access. 1.3.1. Internet_Same_Site_Access: All Internet Code gets the right to connect back to the site of its origin. 1.4. Restricted_Zone: Code coming from a restricted zone does not receive any permissions. 1.5. Trusted_Zone: Code from a trusted zone is granted the Internet permission set. This permission set grants the right the use isolated storage and limited UI access. 1.5.1. Trusted_Same_Site_Access: All Trusted Code gets the right to connect back to the site of its origin. 1.6. Microsoft_Strong_Name: This code group grants code signed with the Microsoft strong name full trust. 1.7. Standards_Strong_Name: This code group grants code signed with the Standards strong name full trust. Success Подсистема безопасности .NET следит, чтобы коду из каждой группы разрешалось делать только определенные вещи. Например, код из зоны Интернета будет, по умолчанию, иметь значительно более строгие ограничения, чем код с локального диска. Коду с локального диска обычно предоставляется доступ к данным на локальном диске, но сборкам из Интернета по умолчанию это полномочие не предоставляется. Используя утилиту caspol и ее эквивалент в панели управления Microsoft, можно определить, какой уровень доверия мы имеем для каждой группы доступа к коду, а для группы управляющего кода рассмотреть полномочия более детальным образом. Давайте еще раз взглянем на группы доступа к коду, но в более обобщенном виде. Зарегистрируйтесь в системе как локальный администратор, откройте командную строку и введите команду: caspol.exe -listgroups Появится вывод: Microsoft (R) .NET Framework CasPol 1.0.xxxx.x Copyright (c) Microsoft Corp 1999-2001. All rights reserved. Security is ON Execution checking is ON Policy change prompt is ON Level = Machine Code Groups: 1. All code: Nothing 1.1. Zone - My Computer: FullTrust 1.2. Zone - Intranet: FullTrust 1.2.1. All code: Same site Socket and Web. 1.2.2. All code: Same directory FileIO — Read, PathDiscovery 1.3. Zone — Internet: Internet 1.3.1. All code: Same site Socket and Web. 1.4. Zone — Untrusted: Nothing 1.5. Zone — Trusted: Internet 1.5.1. All code: Same site Socket and Web. 1.6. Strong Name - 00240000048000009400000006020000002400005253413100040000010001000 7D1FA57C4AED9F0A32E84AA0FAEFD0DE9E8FD6AEC8F7FB03766C834C999 21EB23BE79AD9D5DCC1DD9AD236132102900B723CF980957FC4E177 108FC607774F29E8320E92EA05ECE4E821C0A5EFE8F1645C4C0C93C1AB9 9285D622CAA652C1DFAD63D745D6F2DE5F17E5EAF0FC4963D261C8A124 36518206DC093344D5AD293: FullTrust 1.7. StrongName - 00000000000000000400000000000000: FullTrust Success Можно заметить в начале вывода Security is ON. Позже в этой главе мы увидим, что это может быть выключено и снова включено. Настройка ExecutionCheckingзадается включенной по умолчанию, это означает, что всем сборкам должно быть предоставлено разрешение выполнения, прежде чем они смогут выполниться. Если проверка выполнения выключена с помощью caspol( caspol.exe -execution on|off), то сборки, которые не имеют полномочий на выполнение, смогут реализоваться, хотя они способны вызвать исключения системы безопасности, если попытаются действовать вопреки политике безопасности в ходе этого выполнения. Параметр Policy change promptопределяет, будет ли появляться предупреждающее сообщение " Are you sure" при попытке изменить политику безопасности. Когда код разбит на группы, можно управлять системой безопасности на более детальном уровне и применять full trust (полное доверие) к значительно меньшей части кода. Отметим, что каждая группа имеет свою метку (такую, как "1.2"). Эти метки генерируются автоматически .NET и могут различаться на разных машинах. Обычно безопасность не контролируется для каждой сборки, она применяется на уровне группы кода. Представляет интерес вопрос, как действует caspol.exe, когда машина имеет несколько установок .NET. При таких обстоятельствах выполняемая копия caspol.exeбудет изменять политику безопасности только для связанной с ней установкой .NET. Чтобы сохранить простым управление политикой безопасности, вполне можно удалить предыдущие копии .NET при установке последующих версий. Просмотр групп кода сборки Сборки соответствуют группам кода в зависимости от условий членства. Если вернуться к примеру групп кода и загрузить сборку с web-сайта https://intranet/, она будет соответствовать группам кода таким образом:  Сборка является членом корневой группы кода (All Code); так как она приходит из локальной сети, то она является также членом группы кода Intranet, но вследствие того, что она была загружена со специального сайта https://intranet, то ей также предоставляется FullTrust, что соответствует выполнению без ограничений. Легко увидеть группы кода, членом которых является сборка, используя команду: caspol.exe -resolvegroup assembly.dll Выполнение этой команды для сборки на локальном диске создает вывод: Microsoft (R) .NET Framework CasPol 1.0.2728.0 Copyright (с) Microsoft Corp 1999-2001. All rights reserved. Level = Enterprise Code Groups: 1. All code: FullTrust Level = Machine Code Groups: 1. All code: Nothing 1.1. Zone — MyComputer: FullTrust Level = User Code Groups: 1. All code: FullTrust Success Можно заметить, что группы кода перечислены на трех уровнях — Enterprise, Machine и User (Предприятие, Машина и Пользователь). В данный момент сосредоточимся только на уровне Machine, два других более подробно рассмотрим позже. Если вы желаете знать об отношениях между тремя уровнями, то эффективные полномочия, предоставляемые сборке, являются пересечением полномочий из трех уровней. Например, если удалить полномочие FullTrustиз зоны Internet политики на уровне Enterprise, то все полномочия отменяются для кода из зоны Internet и настройки двух других уровней становятся неподходящими. Теперь используем эту команду для той же сборки, но через HTTP на удаленном сервере. Мы увидим, что сборка является членом различных групп, которые имеют более ограничительные права: caspol.exe -resolvegroup http://server/assemply.dll Microsoft (R) .NET Framework CasPol 1.0.2728.0 Copyright (с) Microsoft Corp 1999-2001. All rights reserved. Level = Enterprise Code Groups: 1. All code: FullTrust Level = Machine Code Groups: 1. All code: Nothing 1.1. Zone — Internet: Internet 1.1.1. All code: Same site Socket and Web. Level = User Code Groups: 1. All code: FullTrust Success Для сборки в этот раз можно видеть, что пересечение полномочий оставляет полномочия Internetи Same site Socket. Полномочия доступа к коду и множества полномочийПредставьте себя администратором политики безопасности в сети персональных машин большого предприятия. В такой среде весьма полезно для CLR собирать свидетельства о коде, прежде чем его выполнять, но в равной степени администратор должен иметь возможность строго контролировать, что разрешается делать коду на нескольких сотнях машин, которыми он управляет, если CLR знает, откуда он пришел. Именно здесь начинают играть свою роль полномочия. После того как сборка сопоставлена с группами кода, CLR просматривает политику системы безопасности для определения предоставляемых сборке полномочий. Это на самом деле похоже на систему безопасности учетных записей пользователей в Windows 2000. Полномочия обычно применяются не к пользователям, а к группам. То же самое справедливо для сборок: полномочия применяются к группам кода, а не к отдельным сборкам, что делает управление политикой системы безопасности в .NET гораздо более простой задачей. Политика безопасности определяет, какие действия разрешается выполнять сборками в группе кода. Давайте обсудим полномочия доступа к коду, предоставляемые CLR. Нижеследующий список показывает, какие возможности предоставляют полномочия доступа к коду: □ DirectoryServicesPermission — получение доступа к активному каталогу (Active Directory) с помощью классов System.DirectoryServices. □ DnsPermission — использование системы имен доменов TCP/IP (DNS). □ EnvironmentPermission — чтение и запись переменных окружения. □ EventLogPermission — чтение и запись в журнал событий. □ FileDialogPermission — доступ к файлам, которые были выбраны пользователем в диалоговом окне Open. □ FileIOPermission — работа с файлами (чтение, запись и добавление в файл, а также создание и изменение папок). □ IsolatedStorageFilePermission — доступ к закрытым виртуальным файловым системам. □ IsolatedStoragePermission — доступ к изолированной памяти; памяти, которая ассоциируется с отдельным пользователем и с некоторыми аспектами идентичности кода, такими как его web-сайт, сигнатура или издатель. □ MessageQueuePermission — использование очереди сообщений с помощью Microsoft Message Queue. □ OleDbPermission — доступ к базам данных с помощью OLE DB. □ PerformanceCounterPermission — использование показателей производительности. □ PrintingPermission — доступ к печати. □ ReflectionPermission — доступ к информации о типе с помощью System.Reflection. □ RegistryPermission — чтение, запись, создание или удаление ключей и значений в реестре. □ SecurityPermission — выполнение, объявление полномочий, обращение к неуправляемому коду, пропуск проверки, и другие полномочия. □ ServiceControllerPermission — получение доступа (для выполнения или остановки) к службам Windows. □ SocketPermission — создание или принятие соединения TCP/IP на транспортном адресе. □ SQLClientPermission — доступ к базам данных SQL. □ UIPermission — доступ к интерфейсу пользователя. □ WebPermission — осуществление или принятие соединения с/из Web. С помощью любого из этих классов полномочий определяется еще более глубокий уровень детализации. Позже будет показан пример, запрашивающий не просто доступ к файлу, а определенный уровень такого доступа. С практической точки зрения настоятельно рекомендуется все попытки использования ресурсов, связанных с полномочиями в этом списке, помещать внутри блоков обработки ошибок try-catch, чтобы приложение ухудшалось постепенно, если ему придется выполняться с ограниченными полномочиями. Конструкция приложения должна определять, как приложение будет действовать в такой ситуации, не стоит предполагать, что оно начнет выполняться с такой же политикой системы безопасности, с которой оно разрабатывалось. Например, если приложение не может обратиться к локальному диску, закончится ли оно или должно действовать другим способом? Сборка связывается с несколькими группами кода, действующие полномочия сборки в рамках политики системы безопасности являются объединением всех полномочий, предоставленных всем группам кода, которым эта сборка принадлежит. В результате, каждая группа кода, которой соответствует сборка, будет расширять набор допустимых действий сборки. Отметим, что группы кода, расположенные ниже в дереве, часто присваивают более свободные полномочия, чем расположенные выше. Существует другое множество полномочий, которыми располагает CLR на основе идентичности кода. Эти права не могут быть предоставлены явно, так как они связаны непосредственно со свидетельством, которое CLR сопоставляет со сборкой, и называются полномочиями идентичности (Identity Permisssions). Вот имена классов для полномочий идентичности: □ PublisherIdentityPermission — цифровая подпись издателя программного обеспечения. □ SiteIdentityPermission — расположение web-сайта, из которого получен код. □ StrongNameIdentityPermission — устойчивое имя сборки. □ URLIdentityPermission — URL, откуда получен код (включая протокол, например https://) □ ZoneIdentityPermission — зона, являющаяся местом происхождения сборки. Обычно полномочия применяются блоками, вот почему .NET предоставляет также множества полномочий (Permission Sets). Это списки прав доступа к коду, сгруппированные в именованном множестве. Вот готовые именованные множества полномочий, существующие в системе: □ FullTrust — никаких ограничений на полномочия. □ Execution — возможность выполнения, но без доступа к каким-либо защищенным ресурсам. □ Nothing — никаких полномочий и невозможность выполнения. □ LocalIntranet — политика по умолчанию для локальной интранет, подмножество полного множества полномочий. Можно изменять это множество полномочий. □ Internet — политика по умолчанию для кода неизвестного происхождения. Администратор может управлять полномочиями в этом множестве полномочий. □ Everything — все стандартные полномочия, за исключением полномочия пропускать проверку кода. Администратор может изменить чье-либо право в этом множестве полномочий. Это полезно там, где политика по умолчанию должна быть строже.